Αν για κάποιο λόγο ο ιστότοπός σας που βασίζεται στο WordPress δεν έχει ενημερωθεί αυτόματα στην πιο πρόσφατη έκδοση 5.1.1, συνιστάται να το αναβαθμίσετε αμέσως προτού κάποιος εκμεταλλευτεί μια πρόσφατα αποκαλυπτόμενη ευπάθεια που επιτρέπει την εκτέλεση κακόβουλου κώδικα στην ιστοσελίδα σας.

Ο Simon Scannell, ερευνητής της RIPS Technologies GmbH, ο οποίος έχει αναφέρει πολλαπλές κρίσιμες ευπάθειες στο WordPress, ανακάλυψε για μια ακόμη φορά ένα νέο ελάττωμα στο διάσημο λογισμικό διαχείρισης περιεχομένου (CMS) που θα μπορούσε ενδεχομένως να οδηγήσει σε απομακρυσμένες επιθέσεις εκτέλεσης κώδικα.

Το ελάττωμα προέρχεται από ένα ζήτημα εγκυρότητας αίτησης μεταξύ ιστοσελίδων (CSRF) στο μηχανισμό σχολίων του WordPress, ένα από τα βασικά συστατικά του που έρχεται ενεργοποιημένο από προεπιλογή και επηρεάζει όλες τις εγκαταστάσεις του WordPress μέχρι την έκδοση 5.1.1.

Σε αντίθεση με τις περισσότερες από τις προηγούμενες επιθέσεις που έχουν τεκμηριωθεί ενάντια στο WordPress, αυτό το νέο exploit επιτρέπει ακόμη και σε ένα “μη εξουσιοδοτημένο, απομακρυσμένο εισβολέα” να αποκτήσει τη δυνατότητα να τρέξει κώδικα στην ευπαθή ιστοσελίδα.

“Considering that comments are a core feature of blogs and are enabled by default, the vulnerability affected millions of sites,” Scannell says.

Η ευπάθεια που παρουσίασε ο Scannell βασίζεται εν συντομία στα παρακάτω σημεία:

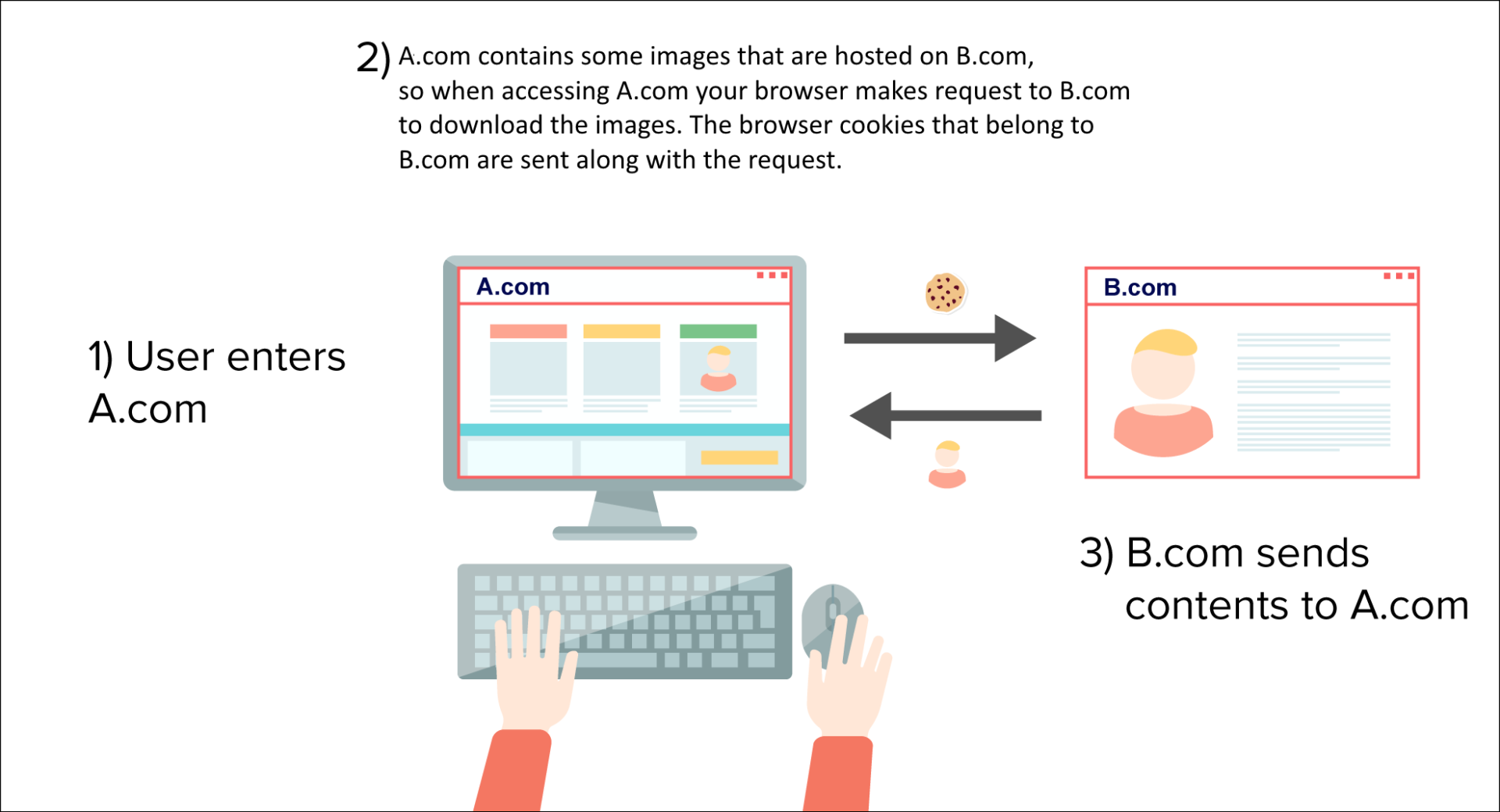

- το WordPress δεν χρησιμοποιεί κάποιο μηχανισμό προστασίας από CSRF όταν ένας χρήστης ποστάρει κάποιο σχόλιο, επιτρέποντας στον καθένα να δημοσιεύει ως διαχειριστής

- τα σχόλια που ποστάρονται από διαχειριστές δεν αποστειρώνονται και συνεπώς μπορούν να περιέχουν ετικέτες SCRIPT – επιτρέποντας την ενσωμάτωση κώδικα Javascript

- Τα websites που δεν χρησιμοποιούν X-Frame-Options επιτρέπουν σε εισβολείς να κάνουν χρήση κάποιου iframe τοποθετώντας κακόβουλο κώδικα από την ιστοσελίδα τους στον ευπαθή ιστότοπο που τρέχει το WordPress.

Συνδυάζοντας όλα αυτά τα ζητήματα, ένας εισβολέας μπορεί να εισάγει σιωπηλά ένα payload μέσω XSS στον ιστότοπο προορισμού (αυτόν που τρέχει το WordPress), απλώς εξαπατώντας έναν συνδεδεμένο διαχειριστή να επισκεφτεί ένα κακόβουλο ιστότοπο που περιέχει το exploit.

Εφόσον, για παράδειγμα, οι διαχειριστές των ιστότοπων με WordPress δύνανται να εγκαταστήσουν plugins μέσω του administrator panel, ο εισβολέας αποκτά την ευκαιρία να τοποθετήσει στην εγκατάσταση του WordPress ένα κακόβουλο plugin με ένα backdoor το οποίο να του δώσει την πλήρη πρόσβαση στο website.

Μετά την ανακοίνωση αυτής της ευπάθειας από τον Scannell τον περασμένο Οκτώβριο, η ομάδα του WordPress προσπαθεί να μετριάσει το πρόβλημα εισάγοντας ένα πρόσθετο στοιχείο για τους διαχειριστές στη φόρμα σχολίων, αντί να ενεργοποιήσει απλά κάποιο module προστασίας από cross site request forgeries.

Παρά τις φιλόδοξες προσπάθειες των μηχανικών του WordPress με την έκδοση της 5.1, ο Scannell ήταν σε θέση να ξεγελάσει ξανά το μηχανισμό των σχολίων και έτσι δημοσιεύτηκε πρόσφατα η έκδοση 5.1.1 η οποία θεωρητικά έρχεται με λύση στο πρόβλημα – τουλάχιστον για την ώρα.

Ακολουθήστε το Techmaniacs.gr στο Google News για να διαβάζετε πρώτοι όλα τα τεχνολογικά νέα. Ένας ακόμα τρόπος να μαθαίνετε τα πάντα πρώτοι είναι να προσθέσετε το Techmaniacs.gr στον RSS feeder σας χρησιμοποιώντας τον σύνδεσμο: https://techmaniacs.gr/feed/.