Ερευνητές ασφαλείας ανέπτυξαν μια νέα επίθεση που χρησιμοποιεί εξοπλισμό αξίας 15 δολαρίων για να υποκλέψει τα δακτυλικά αποτυπώματα που είναι αποθηκευμένα σε συσκευές Android. Η επίθεση ονομάζεται BrutePrint και μπορεί να εκτελεστεί σε μόλις 45 λεπτά για να ξεκλειδώσει την οθόνη μιας συσκευής Android. Φαίνεται ότι τα iPhone είναι απρόσβλητα από αυτήν την εκμετάλλευση.

Για να δείξουν πώς λειτουργεί το BrutePrint με στόχο την ανίχνευση δαχτυλικών αποτυπωμάτων σε μια συσκευή, οι ερευνητές το δοκίμασαν σε 10 smartphones. Συγκεκριμένα, οι δοκιμές έγιναν στα Xiaomi Mi 11 Ultra, Vivo X60 Pro, OnePlus 7 Pro, OPPO Reno Ace, Samsung Galaxy S10 Plus, OnePlus 5T, HUAWEI Mate 30 Pro 5G, HUAWEI P40, Apple iPhone SE, και Apple iPhone 7.

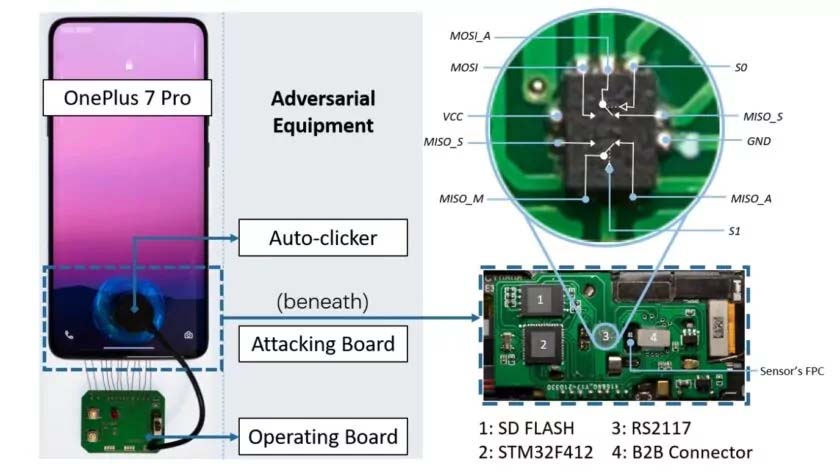

Τα τηλέφωνα ήταν συνδεδεμένα σε μια πλακέτα κυκλώματος αξίας 15 δολαρίων. Η επίθεση απαιτεί επίσης μια βάση δεδομένων με δακτυλικά αποτυπώματα, παρόμοια με αυτά που χρησιμοποιούν οι ερευνητές σε αυτό το πείραμα ή μπορεί να διαρρεύσει σε διάφορες τοποθεσίες στο διαδίκτυο. Το BrutePrint μπορεί στη συνέχεια να επιχειρήσει να ξεκλειδώσει το τηλέφωνο απεριόριστες φορές, χρησιμοποιώντας τα διαθέσιμα δεδομένα δακτυλικών αποτυπωμάτων.

Σε αντίθεση με τον έλεγχο ταυτότητας με κωδικό πρόσβασης, ο οποίος απαιτεί ακριβή αντιστοιχία, ο έλεγχος ταυτότητας με δακτυλικά αποτυπώματα καθορίζει την αντιστοιχία χρησιμοποιώντας ένα όριο αναφοράς. Ως αποτέλεσμα, για να σπάσει ένα δακτυλικό αποτύπωμα απαιτείται μόνο μια αρκετά κοντινή ταύτιση με ένα δακτυλικό αποτύπωμα που είναι αποθηκευμένο στη βάση δεδομένων.

Ουσιαστικά το BrutePrint εκμεταλλεύεται μια ευπάθεια στα τηλέφωνα Android που επιτρέπει απεριόριστες δοκιμές επαλήθευσης δακτυλικών αποτυπωμάτων. Έτσι, μπορεί να ξεκλειδώσει τη στοχευμένη συσκευή μόλις βρει την πλησιέστερη αντιστοιχία στη συνδεδεμένη βάση δεδομένων με δακτυλικά αποτυπώματα.

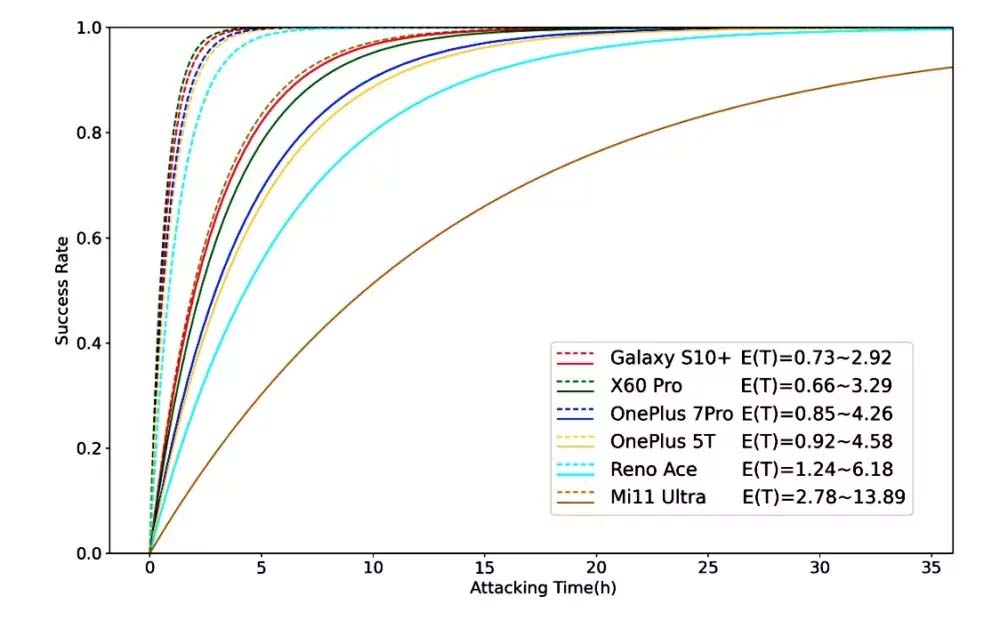

Αφού εξέτασαν τα προαναφερθέντα τηλέφωνα ως προς την ευπάθειά τους στο BrutePrint, οι ερευνητές κατέληξαν στο συμπέρασμα ότι ο χρόνος για το ξεκλείδωμα κάθε τηλεφώνου ήταν διαφορετικός. Ανάλογα με διάφορους παράγοντες, όπως ο αριθμός των δακτυλικών αποτυπωμάτων που είναι αποθηκευμένα σε κάθε συσκευή και το πλαίσιο ασφαλείας που χρησιμοποιείται σε ένα συγκεκριμένο τηλέφωνο, χρειάζονται από 40 λεπτά έως 14 ώρες για το ξεκλείδωμα μιας συσκευής.

Σε αυτή την περίπτωση, το Samsung Galaxy S10 Plus χρειάστηκε το λιγότερο χρόνο (0.73 έως 2.9 ώρες) και το Xiaomi Mi 11 χρειάστηκε τον περισσότερο χρόνο (2.78 έως 13.89 ώρες). Μπορείτε να δείτε το παραπάνω γράφημα που απεικονίζει το ποσοστό επιτυχίας του BrutePrint στις διάφορες συσκευές Android που το δοκίμασαν οι ερευνητές.

Ενώ το BrutePrint μπορούσε να υποκλέψει με επιτυχία δακτυλικά αποτυπώματα σε συσκευές Android, δεν λειτούργησε όπως προβλεπόταν στα iPhone. Αυτό οφείλεται στο γεγονός ότι το iOS κρυπτογραφεί τα δεδομένα, ενώ το Android όχι. Οι δημιουργοί του BrutePrint λένε ότι για τον περιορισμό αυτής της απειλής θα χρειαστεί κοινή προσπάθεια μεταξύ των κατασκευαστών smartphone και αισθητήρων δακτυλικών αποτυπωμάτων. Επίσης, μπορούν να ληφθούν μέτρα σε επίπεδο λογισμικού.

Ακολουθήστε το Techmaniacs.gr στο Google News για να διαβάζετε πρώτοι όλα τα τεχνολογικά νέα. Ένας ακόμα τρόπος να μαθαίνετε τα πάντα πρώτοι είναι να προσθέσετε το Techmaniacs.gr στον RSS feeder σας χρησιμοποιώντας τον σύνδεσμο: https://techmaniacs.gr/feed/.