Η ασφάλειά μας στην ψηφιακή εποχή είναι κάτι που σίγουρα δεν πρέπει να παραμελούμε. Τώρα, ένα μεγάλο φάσμα ανακαλυφθέντων ευπαθειών, θέτει σε κίνδυνο εκατομμύρια Dell laptops και αν έχετε ένα από αυτά, μάλλον πρέπει να δράσετε άμεσα.

Μια νέα έκθεση αποκαλύπτει ότι περισσότερα από 100 μοντέλα φορητών υπολογιστών Dell, κυρίως από τις σειρές Latitude και Precision που χρησιμοποιούνται από επιχειρήσεις, ειδικούς στον κυβερνοχώρο και κυβερνητικές υπηρεσίες, επηρεάζονται από ένα σύνολο κρίσιμων ευπαθειών στο υλικολογισμικό. Αυτές οι ευπάθειες παρέχουν μόνιμη πρόσβαση σε hackers, ακόμα και αν κάνουμε format.

Τα ελαττώματα, που ονομάζονται συλλογικά «ReVault», επηρεάζουν το τσιπ ασφαλείας Broadcom BCM5820X που είναι ενσωματωμένο στο υλικολογισμικό ControlVault3 της Dell. Αυτό το τσιπ έχει σχεδιαστεί για να προστατεύει τους κωδικούς πρόσβασης, τα βιομετρικά δεδομένα και τα κλειδιά κρυπτογράφησης, όμως στη συγκεκριμένη περίπτωση, κάνει το ακριβώς αντίθετο. Επιτρέπει στους εισβολείς να κλέψουν αυτές τις πληροφορίες και να διατηρήσουν τον έλεγχο του συστήματός μας.

Η Dell έχει επιβεβαιώσει τα τρωτά σημεία και έχει κυκλοφορήσει ενημερώσεις ασφαλείας, αλλά αν είστε IT και υπεύθυνοι για τη διαχείριση ενός στόλου μηχανημάτων Dell, σε εταιρικό περιβάλλον, θα πρέπει να ελέγξετε πως αυτές οι ενημερώσεις έχουν όντως εγκατασταθεί.

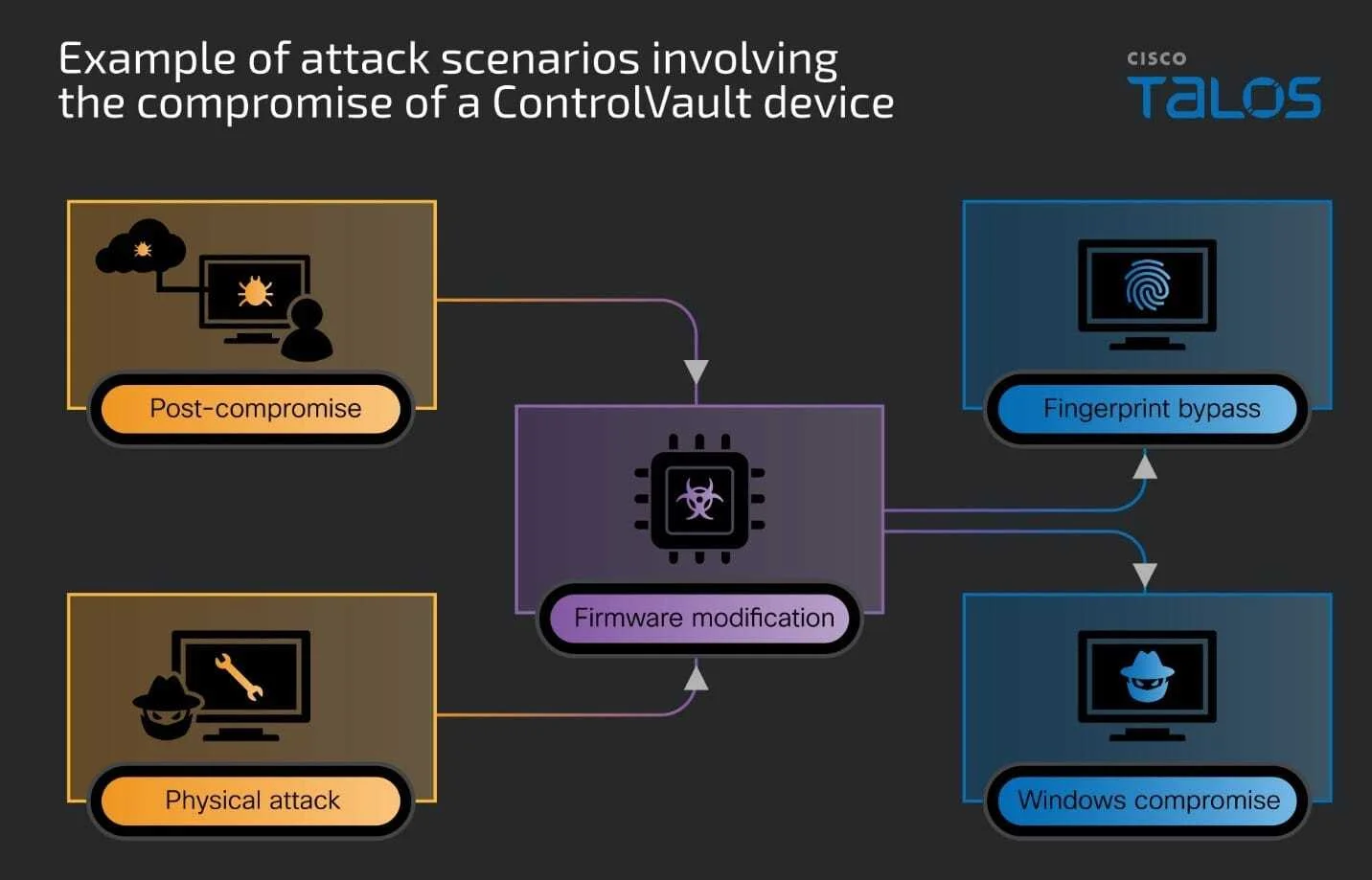

Οι ερευνητές της Cisco Talos εντόπισαν πέντε σημαντικά ελαττώματα στο firmware ControlVault3 και ControlVault3+:

- CVE-2025-24311 – Out-of-bounds read → info leak

- CVE-2025-25050 – Out-of-bounds write → code execution

- CVE-2025-25215 – Arbitrary memory free → memory corruption

- CVE-2025-24922 – Stack-based buffer overflow → code execution

- CVE-2025-24919 – Unsafe deserialization in Windows APIs

Κάθε ένα από αυτά σκοράρει πάνω από 8.0 στην κλίμακα επικινδυνότητας CVSS, κάτι που σημαίνει πως είναι τρομερά επικίνδυνα και μπορούν να προκαλέσουν μεγάλη ζημιά. Όταν συνδυάζονται, μπορούν να παρέχουν μέχρι και πλήρη πρόσβαση στο σύστημά μας και από εκεί στο εταιρικό μας δίκτυο.

Το χειρότερο είναι πως τα κενά ασφαλείας παραμένουν ακόμα και μετά από επαναφορά του συστήματος, όπου θα πρέπει να περάσουμε ξανά τα patches που έχει κυκλοφορήσει η εταιρεία. Επειδή οι ευπάθειες βρίσκονται κάτω από το layer του λειτουργικού συστήματος, στο υλικολογισμικό, μπορούν να δώσουν στους εισβολείς μόνιμη πρόσβαση – και το λογισμικό προστασίας από ιούς δεν θα την εντοπίσει. Ακόμα και απλοί χρήστες του λειτουργικού, χωρίς δικαιώματα διαχειριστή, μπορούν να τα ενεργοποιήσουν μέσω των API των Windows, κλέβοντας κρυπτογραφημένα κλειδιά και κωδικούς του συστήματος και των άλλων χρηστών.

Και ακόμη και χωρίς απομακρυσμένη πρόσβαση, ένας εισβολέας με λίγα μόνο λεπτά φυσικής πρόσβασης θα μπορούσε να ανοίξει τον φορητό υπολογιστή και να συνδεθεί απευθείας στην πλακέτα USH μέσω USB, παρακάμπτοντας την σύνδεση στο σύστημα, ακόμη και την κρυπτογράφηση πλήρους δίσκου. Και ναι, γίνεται τρελό – οι ερευνητές έδειξαν πώς θα μπορούσαν να ξεγελάσουν ένα παραβιασμένο τσιπ ControlVault ώστε να δεχτεί οποιοδήποτε δακτυλικό αποτύπωμα, συμπεριλαμβανομένων αντικειμένων όπως λαχανικά, ως έγκυρη βιομετρική είσοδο.

Ο James Cameron προειδοποιεί για «αποκάλυψη τύπου Terminator»

Αν έχετε κάποιο από τα Dell laptops με την ευπάθεια, περάστε αμέσως τα patches που έδωσε η εταιρεία και αναβαθμίστε όλους τους drivers του μηχανήματος.

Οι ερευνητές προτείνουν επίσης:

- Απενεργοποίηση υπηρεσιών/συσκευών ControlVault εάν δεν χρησιμοποιείτε συσκευές ανάγνωσης δακτυλικών αποτυπωμάτων, έξυπνων καρτών ή NFC.

- Απενεργοποίηση βιομετρικής σύνδεσης όταν αφήνετε τον φορητό υπολογιστή σας χωρίς επίβλεψη.

- Χρήση της Βελτιωμένης Ασφάλειας Σύνδεσης (ESS) στα Windows για επιπλέον προστασία από φυσική παραβίαση.

- Ενεργοποίηση ανίχνευσης εισβολής στο πλαίσιο στο BIOS, εάν είναι διαθέσιμη.

Ακολουθήστε το Techmaniacs.gr στο Google News για να διαβάζετε πρώτοι όλα τα τεχνολογικά νέα. Ένας ακόμα τρόπος να μαθαίνετε τα πάντα πρώτοι είναι να προσθέσετε το Techmaniacs.gr στον RSS feeder σας χρησιμοποιώντας τον σύνδεσμο: https://techmaniacs.gr/feed/.