Μια ομάδα ερευνητών ασφαλείας ανακάλυψε διάφορες αδυναμίες σε διάφορες υλοποιήσεις του OpenPGP και του S / MIME, οι οποίες θα μπορούσαν να επιτρέψουν σε επιτιθέμενους να παραβιάζουν τις ψηφιακές υπογραφές σε πάνω από δώδεκα δημοφιλείς clients ηλεκτρονικού ταχυδρομείου.

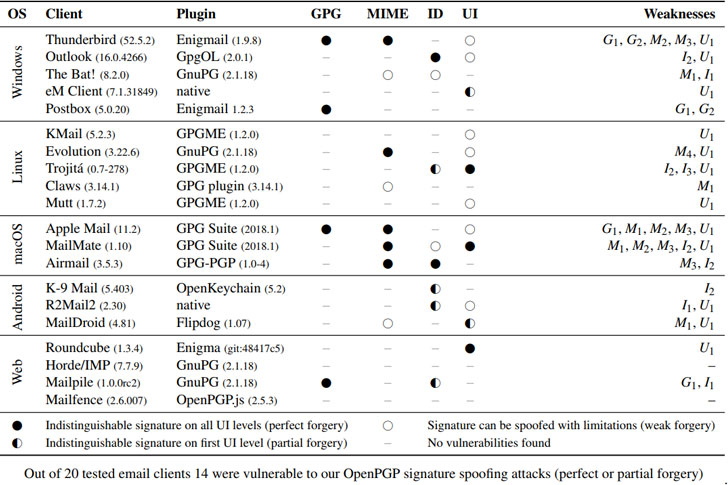

Τα προσβεβλημένα προγράμματα ηλεκτρονικού ταχυδρομείου περιλαμβάνουν το Thunderbird, το Microsoft Outlook, το Apple Mail με GPGTools,το iOS Mail, το GpgOL, το KMail, το Evolution, το MailMate, το Airmail, το K-9 Mail, το Roundcube και το Mailpile.

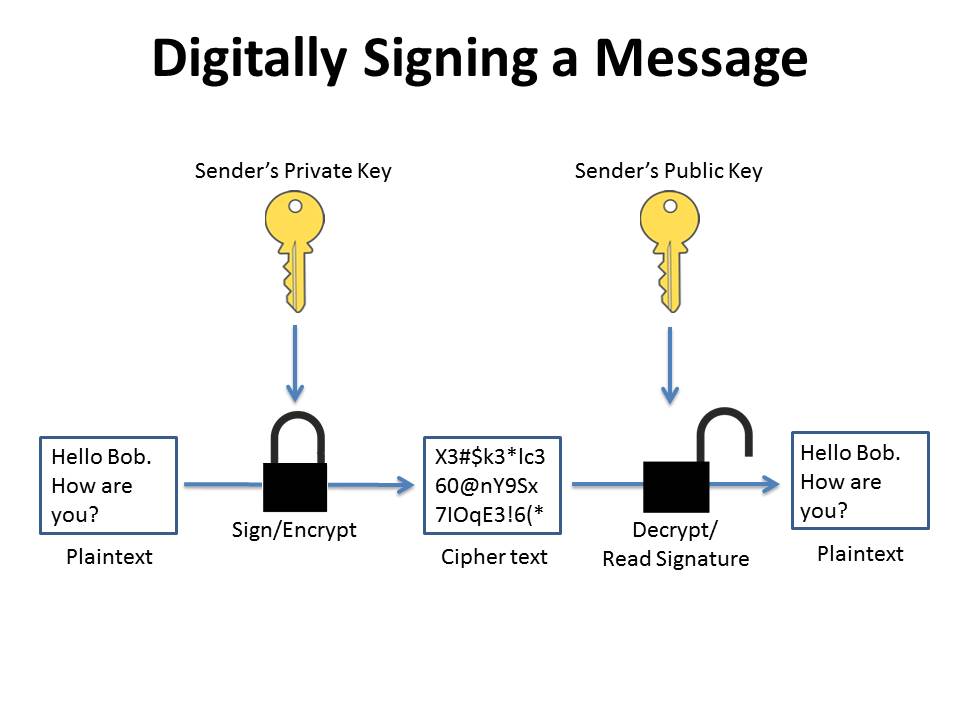

Όταν στέλνετε ένα ψηφιακά υπογεγραμμένο μήνυμα ηλεκτρονικού ταχυδρομείου, διασφαλίζεται η αυθεντικότητα και η ακεραιότητα του ηλεκτρονικού μηνύματος από άκρη σε άκρη (end-to-end), εξασφαλίζοντας στους παραλήπτες ότι το μήνυμα ηλεκτρονικού ταχυδρομείου προέρχεται στην πραγματικότητα από τον έγκυρο αποστολέα.

Ωστόσο, ερευνητές εξέτασαν 25 ευρέως χρησιμοποιούμενους clients ηλεκτρονικού ταχυδρομείου για Windows, Linux, MacOS, iOS, Android και web servers και διαπίστωσαν ότι τουλάχιστον 14 από αυτούς ήταν ευάλωτοι σε πολλαπλές μορφές πρακτικών επιθέσεων.

Η έρευνα διεξήχθη από μια ομάδα ερευνητών από το Πανεπιστήμιο Ruhr του Bochum και από το Πανεπιστήμιο Εφαρμοσμένων Επιστημών του Münster, όπου μεταξύ άλλων συμμετέχουν οι Jens Müller, Marcus Brinkmann, Damian Poddebniak, Hanno Böck, Sebastian Schinzel, Juraj Somorovsky και Jörg Schwenk.

“In our scenario, we assume two trustworthy communication partners, Alice and Bob, who have securely exchanged their public PGP keys or S/MIME certificates,” the team explains in a research paper [PDF] published today.

“The goal of our attacker Eve is to create and send an email with arbitrary content to Bob whose email client falsely indicates that the email has been digitally signed by Alice.”

- Επιθέσεις CMS (C1, C2, C3, C4) – Σφάλματα που οφείλονται στην κακή χρήση της κρυπτογραφικής σύνταξης μηνυμάτων (CMS), η μορφή container του S / MIME, οδηγούν σε αντιφατικές ή ασυνήθιστες δομές δεδομένων, όπως πολλοί υπογράφοντες ή κανένας υπογράφοντας.

- GPG API επιθέσεις (G1, G2) – Αδυναμίες υλοποίησης σε πολλά προγράμματα ηλεκτρονικού ταχυδρομείου αποτυγχάνουν να αναλύσουν σωστά ένα ευρύ φάσμα διαφορετικών εισροών δεδομένων που θα μπορούσαν να επιτρέψουν στους επιτιθέμενους να εισάγουν αυθαίρετα strings στο API του GnuPG και να καταγράφουν μηνύματα, εξαπατώντας τους clientsνα επιδείξουν επιτυχημένη επικύρωση υπογραφής με τη χρήση αυθαίρετων δημοσίων κλειδιών κρυπτογράφησης.

- Επιθέσεις MIME (M1, M2, M3, M4) – Το wrapping του MIME παραβιάζει τον τρόπο με τον οποίο οι mail clients χειρίζονται τα ψηφιακά μηνύματα τα οπόια έχουν υπογραφεί μερικώς. Αυτές οι επιθέσεις επιτρέπουν στους επιτιθέμενους να εξαπατήσουν τους clients ηλεκτρονικού ταχυδρομείου να εμφανίζουν ένα μη υπογεγραμμένο κείμενο ενώ εξακριβώνουν με μια μη σχετιζόμενη υπογραφή σε ένα άλλο μέρος (το οποίο παραμένει αόρατο).

- Επιθέσεις ενάντια στο UI (U1) – Οι επιθέσεις επαναπροσδιορισμού της διεπαφής χρήστη (UI) είναι επιτυχείς αν οι επιτιθέμενοι βρουν έναν τρόπο να μιμηθούν, χρησιμοποιώντας HTML, CSS ή ενσωματωμένες εικόνες, μερικά σημαντικά στοιχεία του UI ενός πελάτη ηλεκτρονικού ταχυδρομείου που θα τους επιτρέψουν να εμφανίσουν μια έγκυρη υπογραφή.

Οι ευπάθειες σε πελάτες ηλεκτρονικού ταχυδρομείου έλαβαν τα ακόλουθα CVE: CVE-2018-18509, CVE-2018-12019, CVE-2018-12020, CVE-2017-17848, CVE-2018-15586, CVE- 2018-15588, CVE-2019-8338, CVE-2018-12356, CVE-2018-12556 και CVE-2019-728.

Οι ερευνητές ανέφεραν αυτά τα τρωτά σημεία στους επηρεαζόμενους vendors και τους προγραμματιστές, καθώς επίσης πρότειναν κατάλληλα μέτρα αντιμετώπισης, τα οποία έχουν πλέον εφαρμοστεί στις πιο πρόσφατες εκδόσεις του μεγαλύτερου μέρους του λογισμικού που επηρεάζεται.

Ακολουθήστε το Techmaniacs.gr στο Google News για να διαβάζετε πρώτοι όλα τα τεχνολογικά νέα. Ένας ακόμα τρόπος να μαθαίνετε τα πάντα πρώτοι είναι να προσθέσετε το Techmaniacs.gr στον RSS feeder σας χρησιμοποιώντας τον σύνδεσμο: https://techmaniacs.gr/feed/.