Μια νέα και πολύ επικύνδυνη επίθεση έχει γίνει πλημμυρίσει στο διαδίκτυο τους τελευταίους μήνες και είναι αρκετά δύσκολο να την καταλάβει κάποιος. Η νέα Phishing επίθεση ανακαλύφθηκε από ερευνητές της εταιρίας κυβενροασφάλειας Sekoia.

Hackers δημιούργησαν ένα Phising Kit που μπορεί να παραβιάσει την ασφάλεια δύο παραγόντων (2FA) και το πουλάνε στο διαδίκτυο. Ο λόγος για το Tycoon 2FA, όπως ονάζεται το kit, που έκανε την εμφάνισή του το 2023, όμως μέσα στο 2024 είδε τεράστια εξέλιξη. Πλέον χρησιμοποιεί πάνω από 1,100 domains, τα οποία είναι κλώνοι γνωστών σελίδων, ώστε να εξαπατούν το κοινό. Οι ερευνητές εντόπισαν το πορτοφόλι κρυπτονομισμάτων που σχετίζεται με το Phishing Kit και φαίνεται πως έχει αποφέρει πάνω από 400.000 δολάρια σε κρυπτονομίσματα.

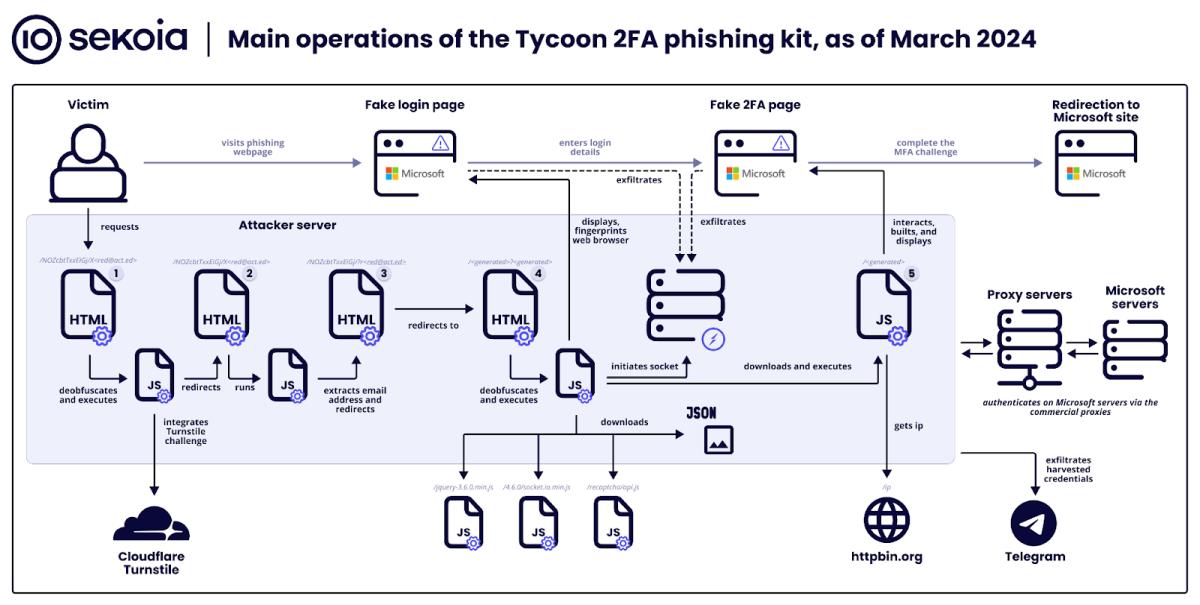

Πως λειτουργεί όμως το Phishing Kit; Μέσω reverse proxy που υπάρχει στις 1100 σελίδες που διαθέτει, οι hackers μπορούν να υποκλέψουν τα στοιχεία εισόδου του θύματος, τα cookies και τα sessions του Browser τους, μαζί με τους κωδικούς 2FA.

Η έκθεση του Sekoia περιγράφει τις επιθέσεις σε επτά διαφορετικά στάδια όπως περιγράφονται παρακάτω:

- Στάδιο 0 – Οι επιτιθέμενοι διανέμουν κακόβουλους συνδέσμους μέσω email με ενσωματωμένες διευθύνσεις URL ή κωδικούς QR, εξαπατώντας τα θύματα να αποκτήσουν πρόσβαση σε σελίδες phishing.

- Στάδιο 1 – Μια πρόκληση ασφαλείας (Cloudflare Turnstile) φιλτράρει τα ρομπότ, επιτρέποντας μόνο στις ανθρώπινες αλληλεπιδράσεις να προχωρήσουν στον παραπλανητικό ιστότοπο phishing.

- Στάδιο 2 – Τα σενάρια παρασκηνίου εξάγουν το email του θύματος από τη διεύθυνση URL για να προσαρμόσουν την επίθεση phishing.

- Στάδιο 3 – Οι χρήστες ανακατευθύνονται αθόρυβα σε άλλο μέρος του ιστότοπου phishing, μετακινώντας τους πιο κοντά στην ψεύτικη σελίδα σύνδεσης.

- Στάδιο 4 – Αυτό το στάδιο παρουσιάζει μια ψεύτικη σελίδα σύνδεσης της Google ή της Microsoft για κλοπή διαπιστευτηρίων, χρησιμοποιώντας WebSockets για εξαγωγή δεδομένων.

- Στάδιο 5 – Το κιτ μιμείται μια πρόκληση 2FA, κλέβοντας το 2FA token παρακάμπτωντας τα μέτρα ασφαλείας.

- Στάδιο 6 – Τέλος, τα θύματα κατευθύνονται στην κανονική σελίδα, κρύβοντας την επιτυχία της επίθεσης phishing.

Στόχος του Phising Kit είναι λογαριασμοί Google και Microsoft. Βέβαια από εκεί μπορούν να κάνουν επαναφορά κωδικών στις πεσισσότερες υπηρεσίες. Για αυτό θα πρέπει να είστε τρομερά επιφυλακτικοί κάθε φορά που σας ζητάει 2FA η Google ή η Microsoft.

Εκπρόσοπος της Google απάντησε στο BleepingComputer:

Αυτά είναι γνωστά είδη phishing επιθέσεων και διαθέτουμε πολυάριθμες προστασίες για την καταπολέμηση τέτοιων επιθέσεων, συμπεριλαμβανομένων των passkeys, τα οποία μειώνουν σημαντικά τον αντίκτυπο των phishing επιθέσεων και άλλων social engineering επιθέσεων.

Η έρευνα της Google έχει δείξει ότι passkeys παρέχουν ισχυρότερη προστασία από τα αυτοματοποιημένα bots, τις μαζικές επιθέσεις phishing και τις στοχευμένες επιθέσεις από τα SMS, τους κωδικούς πρόσβασης μίας χρήσης που βασίζονται σε εφαρμογές και άλλες μορφές παραδοσιακού ελέγχου ταυτότητας δύο παραγόντων (2FA).

Ακολουθήστε το Techmaniacs.gr στο Google News για να διαβάζετε πρώτοι όλα τα τεχνολογικά νέα. Ένας ακόμα τρόπος να μαθαίνετε τα πάντα πρώτοι είναι να προσθέσετε το Techmaniacs.gr στον RSS feeder σας χρησιμοποιώντας τον σύνδεσμο: https://techmaniacs.gr/feed/.